Was ist Cyber Security?

Definition der Cyber Security

Cyber Security (auch als Cybersicherheit bekannt) ist eine Disziplin der IT-Sicherheit, die in den vergangenen Jahren immer mehr an Bedeutung gewonnen hat, sowohl innerbetrieblich wie auch öffentlichkeitswirksam.

Sie beschäftigt sich mit dem Schutz vor jeder Art Risiken und Bedrohungen aus dem Cyberraum. Es stehen dabei sämtliche Elemente der Kommunikations- und Informationstechnik im Fokus, die über entsprechende Online-Komponenten mit dem Intra- oder Internet verbunden und somit per se angreifbar sind. Im Sinne von IT-Systemen betrachtet die Cyber Security in erster Linie deren technischen Bestandteile (Kommunikationskomponenten, Anwendungen, verarbeitete Daten und Informationen), aber auch die Prozesse, deren Arbeitsschritte Online-Komponenten berühren.

Relevanz der Cybersicherheit

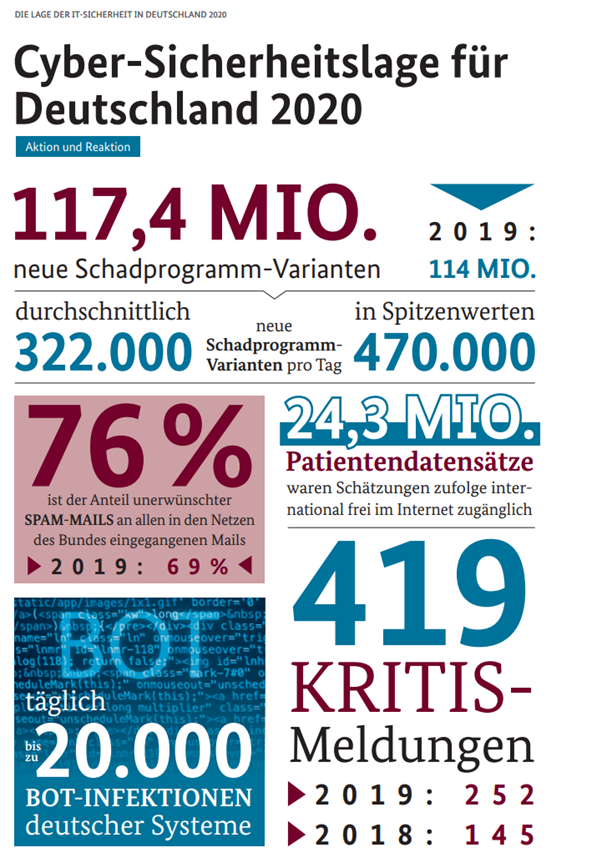

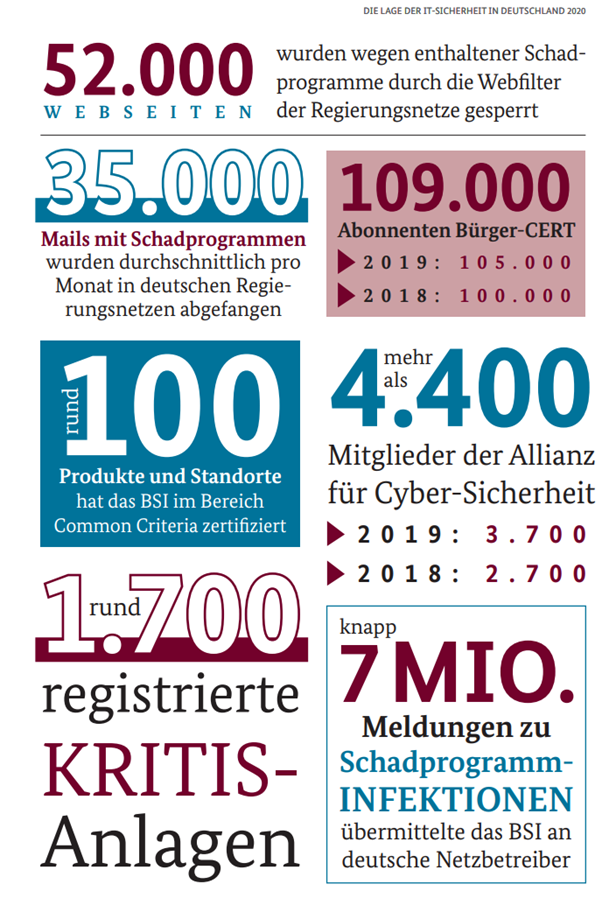

Der Anstieg relevanter Vorfälle Jahr über Jahr zeigt, was in einer zunehmend vernetzen Welt auf Unternehmen wie Privatpersonen zurollt. Die Pandemiejahre 2020 und 2021, in denen verteiltes Arbeiten zu einer Vervielfachung potenzieller Angriffspunkte zwischen Unternehmen, Privathaushalten mit Home- oder Mobile Office-Arbeitsplätzen und den Kommunikationsstrecken dazwischen geführt hat, lässt interessantes Statistikmaterial vorausahnen. Fakt ist aber unbesehen: In der Komplexität und Dynamik moderner Infrastrukturen, gerade auch im Hinblick auf Industrie 4.0 und IoT, wird daraus ein Unterfangen, das bei Schieflage je nach Ausrichtung des Unternehmens schnell dessen wirtschaftliche Überlebensfähigkeit angreifen kann.

Im klinischen oder im Infrastruktur-Umfeld können kritische Vorkommnisse darüber hinaus tatsächlich Leib und Leben gefährden. Aus diesem Grund definiert nicht nur der deutsche Staat besondere Anforderungen an diese kritischen Infrastrukturen (KRITIS), beispielhaft seien hier die ISO 27000-Reise sowie die Standards der BSI 200 genannt.

Abbildung 1: IT-Sicherheit in Deutschland 2020

Quelle: BSI-LB20/509: Die Lage der IT-Sicherheit in Deutschland 2020, Bundesamt für Sicherheit in der Informationstechnik (BSI), S. 36/37

Cyberbedrohungen als Herausforderung für Organisationen und Unternehmen: Cyber Security ist mehr als Virenschutz und DMZ

Die Disziplin der Cyber Security ist von Komplexität und Dynamik geprägt. Sie vereint Aspekte unterschiedlichster Blickwinkel, besitzt aber auch Schnittstellen und Überlappungen zu anderen Disziplinen.

Der Bedarf an Cyber Security ist dabei schon lange kein Science Fiction mehr, sondern harte Realität: ob unbeabsichtigter oder gezielter Virenbefall, intern wie extern getriebener Datendiebstahl, Ransomware-Attacken auf Endgeräte wie auch zentrale Systeme zum Zwecke der Erpressung, oder ganz einfach Machtproben von Script-Kiddies, erlebnisorientierten Zero-Day-Exploitisten bis hin zu echten Hackern mit spezifischem Auftrag aus dem weiten Feld der Wirtschafts- und Industriespionage, oder aber die pure Zerstörungswut und der Wunsch nach Chaos und/oder Aufmerksamkeit: mit all diese Szenarien beschäftigt sich die Cybersicherheit.

Unser Lese- und Abonnement-Tipp: der Jahresbericht „Die Lage der IT-Sicherheit in Deutschland“ des BSI erscheint jährlich und ist kostenfrei erhältlich online und als Printausgabe.

Eine absolute Pflichtlektüre für alle Themeninteressierten.

Cyberbedrohungen als Herausforderung für Organisationen und Unternehmen

Cyber Security ist in großen Teilen als Risikomanagement zu verstehen. Ob finanziell-orientierte Cyberkriminalität (z.B. in Form der zunehmenden Phishing- und Ransomware-Attacken samt folgenden Erpressungsversuchen), politisch motivierte Cyberangriffe (z.B. zur Offenlegung echter oder Verbreitung gefälschter kritischer Informationen zur Diskreditierung von Amtsträgern), oder echter Cyberterrorismus (z.B. Angriffe auf Steuerungseinheiten kritischer Infrastrukturelemente) um großflächig Chaos, Panik und Instabilität auszulösen:

Immer neue und immer innovativere Angriffsvarianten gilt es im Rahmen der Cyber Security vorherzusehen, Infrastrukturen und Organisationen zu härten und bei erfahrenen digitalen Angriffssituationen angemessen zu reagieren.

Es gibt dabei angreiferseitig immer wieder ganz neue “Berufsbilder”, auf die sich die Cyber Security vorbereiten muss. Viele der aktuellen Bedrohungen waren vor wenigen Jahren lediglich theoretisch denkbare, aber real kaum umsetzbare Möglichkeiten.

Mit der zunehmenden Vernetzung aller Lebensbereiche in den unterschiedlichen Wirtschaftssektoren „lohnt“ es sich für kriminelle Elemente unterschiedlichster Gewichtsklassen und unterschiedlicher Zielausrichtung augenscheinlich immer mehr, aktiv zu werden. Gerade im Rahmen der Industrie 4.0 und des Internet of Things (IOT) bauen sich ganz neue Bedrohungskulissen auf: je mehr Komponenten des täglichen Lebens Direktkontakt ins Internet haben, desto größer ist das Schadpotenzial und damit einhergehend die Attraktivität für Störer.

Auf Seite der Betroffenen finden sich dabei nicht nur „kleine, überforderte Mittelständler“, die keine ausreichenden Ressourcen und Skills verfügbar haben, um sich effektiv schützen oder aber zumindest angemessen reagieren zu können. Auch große Unternehmen und zunehmend auch staatliche Organisationen, denen zumindest theoretisch Heerscharen fähiger Architekten, Hard- und Softwareexperten zur Verfügung stehen, haben mit der Situation zu kämpfen. Dabei ist der potenzielle Imageschaden in manchen Fällen ungleich höher als der direkte wirtschaftliche Schaden durch z.B. Datenabfluss oder korrupte Daten.

Ziele der Cyber Security - nicht nur Prozesse und Maßnahmen, sondern (auch) ein Zustand

Ganz ähnlich wie die Informationssicherheit sowohl Prozesse als auch einen Zustand beschreibt, hat auch die Cyber Security ein definiertes Zielbild: der Zustand einer Sicherheitslage im Cyberraum, in der Risiken aus diesem für die eigene Organisation zumindest auf ein angemessenes Maß reduziert sind.

Es gibt keine absolute Sicherheit, schon gar nicht im Cyberraum. Auch wenn viel Hoffnung z.B. in die zukünftige Unterstützung durch künstliche Intelligenz gelegt wird, mit der Dynamik und Komplexität der virtuellen Welt, den geradezu unendlich vielen Schnittstellen und der Zusammenführung potenziell weltweit unterschiedlichster Interessenlagen:

An einer permanenten virtuellen Großbaustelle, bei der jedes Schräubchen eine potenzielle Schwachstelle darstellen kann, ist nach menschlichem Ermessen einfach keine perfekte Risikenabwehr möglich. Es wird immer ein Katz-und-Maus-Spiel bleiben.

Ziel muss also sein, dass in einem Management System Angriffspunkte und Risiken mit Eintrittswahrscheinlichkeiten und potenziellem Schaden klar analysiert, bewertet und optimalerweise durch geeignete Mittel bereits im Vorfeld neutralisiert werden.

Und dass andererseits auf der Maßnahmenseite bei einem eingetreten Cyber Security-Vorfall Auswirkungen weitestmöglich reduziert werden – über klare Verantwortlichkeiten, eindeutige Prozess- und Informationswege sowie dynamisch anpassbare oder gar selbstregulierende Notfallpläne.

Rahmenbedingungen der Cyber Security

Cyber Security als Disziplin ist zwar absolut kritisch jedoch gibt es Diskussion, wo ihre Grenzen sind und welche Anforderungen erfüllt werden müssen.

Bei genauerem Hinsehen gibt es kaum detaillierte Vorgaben zur Cybersicherheit, was natürlich auch der inhaltlichen Dynamik des Themas geschuldet ist. Viele Vorgaben sind in Form von Leitsätzen oder Grundregeln generell und technologieunabhängig definiert und können sich somit vergleichsweise einfach an neue Entwicklungen anpassen.

Die Vorgaben, die es aber tatsächlich ausformuliert gibt, finden sich unternehmensintern in expliziten oder impliziten Betriebsbeschreibungen und Verfahrensanweisungen, Verhaltensregeln und ähnlichem.

Gesetzliche Anforderungen bzw. Vorgaben gibt es darüber hinaus beispielsweise

- im IT-SiG

- durch das BSI

- in den KRITIS-Vorgaben

- in der DSGVO

- in der Reihe der ISO/IEC-27000

- mit zunehmender Relevanz in der IEC 62443 im Industrieumfeld

Vorteile und Probleme der Cyber Security: Sicherheit vs. Produktivität

Die IT in ihrem Selbstverständnis als Enabler moderner Unternehmensstrategien muss sich auch der gleichzeitigen Rolle als Sicherheitsrisiko bewusst sein. So sehr sich Vorgaben und Leitbilder der Cyber Security an neue Realitäten anpassen lassen, und so gut das Zielbild einer stabilen Sicherheitslage in einem Moment erreicht ist (oder scheint), so sehr handelt es sich doch um die Momentaufnahme einer dynamischen Situation:

Neben Technologiesprüngen und zunehmend kreativen Angriffswerkzeugen der Gegenseite birgt auch intern jedes neue oder veränderte Infrastrukturelement (Prozessschritt, Hardwarekomponente, Softwareupdate, Konfigurationsänderung, Mitarbeiter oder Dienstleister, …) grundsätzlich das Potenzial zum Sicherheitsrisiko, das genau genommen für sich und im operativen Gesamtkontext durchgeprüft werden muss.

Der vielzitierte „Security by Design“-Ansatz, der die ganzheitliche Beachtung der Sicherheitsaspekte vom ersten Planungsmoment an propagiert, bleibt jedoch – vor allem bei nicht direkt augenscheinlich kritischen Komponenten – vielfach zu Gunsten eines operativen Effizienzzieles auf der Strecke.

Vor allem große Unternehmen mit komplexen Abläufen und Architekturen befinden sich wieder in einer Zwickmühle: Sie sind quasi gezwungen, sich selbst und ihre Mitarbeiter im Umgang mit IT einzuschränken, weit über Berechtigungskonzepte, Softwarerichtlinien und BYOD-Regelungen hinausgehend. Der zentrale Wunsch nach einer stabilen und langlebigen technischen Basis, reduziertem Wildwuchs und geringerer, also besser beherrschbarer Komplexität, ist dabei absolut nachvollziehbar.

Damit bremsen sie aber sozusagen mit Ankündigung organisatorische und IT-technische Arbeitsabläufe im betrieblichen Alltag gefühlt oder real ein.

Die Rolle des (IT-) Management im hochdynamischen Spannungsfeld zwischen Risikotoleranz und Arbeitseffizienz im betrieblichen Alltag ist nicht beneidenswert, zumal viele Werkzeuge auf anderer als der technischen IT-Ebene zu finden und somit nicht ohne Weiteres zu automatisieren sind.

Zukunftstrends und Herausforderungen der Cyber Security

Cyber Security ist der stete Kampf an der Grenze zwischen Organisationen und cyberkriminellen oder cyberterroristischen Angreifern. Es handelt sich dabei um ein stetiges Aufrüsten auf beiden Seiten, sowohl auf staatlicher Ebene im Kampf gegen kriminell induzierten Cyberterrorismus oder andere Staaten, auf privatwirtschaftlicher Ebene mit Industrie- und Wirtschaftsspionage, oder auf persönlicher Ebene beim Schutz privater Daten oder vor konkreten Risiken auf Leib und Leben, z.B. vor dem Hintergrund des aufkommenden autonomen Fahrens im öffentlichen Straßenverkehr.

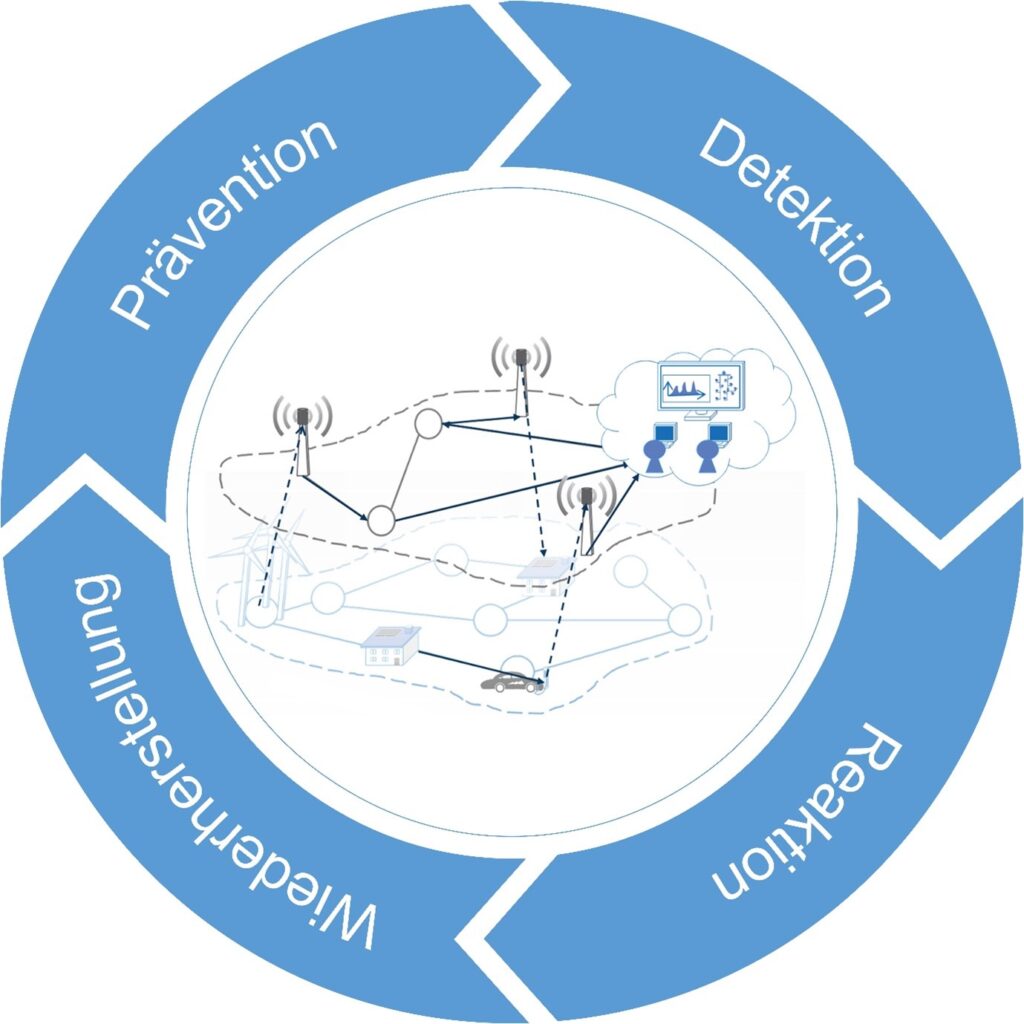

Abbildung 2: Cyber Security ist der stete Kampf an der Grenze zwischen Organisationen und cyberkriminellen oder cyberterroristischen Angreifern

Was passiert, wenn Rüstungswettkampf zu Technologiesprüngen führt? Wenn zuvor sichere Kommunikationsprotokolle zwischen technischen Einzelkomponenten schwer kompromittiert sind? Wenn aus Einzelangreifern cloudbasierte Angreiferkohorten werden, die dezentral gesteuert oder vollständig autonom agieren und Infrastrukturen an unterschiedlichen Schwachstellen in Stress versetzen? Wenn letztendlich künstliche Intelligenz mit auf dem Spielfeld erscheint, die Angriffsszenarien eigenständig auf bekannte Schwachstellen prüft – oder noch schlimmer: anfängt selbständig darüber nachzudenken?

Davon ausgehend, dass die gesellschaftlichen und wirtschaftlichen Rahmenbedingungen weitgehend stabil bleiben und sich somit auch die Interessen cyberkrimineller Elemente nicht in Luft auflösen:

Es bleibt darauf hinzuarbeiten, dass…

- kritische technische wie organisatorische Strukturen bereits im Vorfeld derart gehärtet wurden, dass sie tatsächlich keine relevante Angriffsfläche mehr bieten – was aber wohl eher Utopie ist,

- zukünftige Technologien dem Security by Design-Ansatz so folgen, dass deren Management handhabbarer wird,

- Oder die Cyber Security-KI auf allen Ebenen einsetzbar und dazu auch noch schneller und besser ist.

Der Weg, auf Komfort zu verzichten, Systeme wieder zu verinseln oder komplett offline zu nehmen, scheint auf jeden Fall zunehmend unrealistisch zu werden.

Umsetzung der Cyber Security

Über allem steht, wie so häufig ein Managementsystem, das einen Rahmen für strategische und operative Umsetzungsmaßnahmen bildet, sich selbst permanent in Frage stellt und weiterentwickelt. Neben diesen “inneren” Prozessen des Managementsystems wirken sich die Erkenntnisse der Cyber Security üblicherweise auch ganz konkret in folgenden Maßnahmen aus:

Aufbau von Experten- und schnellen Eingreiftruppen:

Nicht ohne Grund werden aktuell und sehr pressewirksam “Digitale Ersthelfer” und “BSI-Vorfallexperten” geschult und zertifiziert, schnelle Eingreiftruppen für Cyber Security gebildet.

Cyber Security muss möglichst proaktiv agieren. Experten- und schnelle Eingreiftruppen als eigene Organisationseinheit – oder zumindest über „dotted lines“ als virtuelle Teams zusammengestellt – sind hierbei zentrale Werkzeuge. Wichtig für solche Teams ist hier die richtige Mischung aus…

- Experten unterschiedlichster Disziplinen der IT mit tiefem technischem Know-how – hier stehen neben Infrastrukturexperten vor allem auch erfahrene Professionals aus dem Umfeld kritischer Applikationsumgebungen an erster Stelle – wie z.B. SAP Basis- und Security-Spezialisten,

- Erfahrenen IT-Generalisten mit Offenheit für unkonventionelle Ideen,

- Nerds und Hackern mit Technologiegläubigkeit und Kreativität,

- Bereits betroffenen Professionals mit einem Hauch technischer Desillusioniertheit,

- Social Engineers für den menschlichen Anteil eines Systems

Auch haben sich Inter-Company-Allianzen bewährt, ebenso wie der Einsatz externer Berater. Dabei handelt es sich oft um zertifizierte Sicherheitsexperten, Hardware- und Software-Architekten, oder aber auch um Ethical / White Hat Hacker und Penetration Tester.

Weitere technische und organisatorische Maßnahmen:

Um das Zielbild der Cyber Security möglichst stabil zu erreichen, ist Reaktion in diesem Katz-und-Maus-Spiel bei Weitem nicht genug. So haben sich unterschiedliche Teilbereiche etabliert, die neben ihrer eigentlichen Zielsetzung auch zwingend mit operativem Beitrag für und in Abstimmung mit der Cyber Security in Vorleistung gehen müssen:

- Netzwerksicherheit: Sie verantwortet vor allem mit technischen Maßnahmen den Schutz vor internen und externen Angreifern und Schadsoftware – Netzwerkstrukturen mit Hard- und Softwareelementen, technischen und organisatorischen Sicherheitsprotokollen: Sichere Server- und Netzwerkkonfigurationen, definierten IP-Segmenten, VPNs, Firewalls, DMZ, …

Ziel sind gehärtete Netzwerkkomponenten, die zusammen ein möglichst risiko-sicheres technisches Netzwerk bereitstellen - Programmsicherheit: Sie definiert Prozeduren und Kataloge, um ausschließlich solche Software für den Betrieb freizugeben, die möglichst kein Sicherheitsrisiko darstellt. Sie umfasst technische Prüfungen der Softwarekomponenten und deren Schnittstellen, Vorgaben zu Berechtigungskonzepten, Mindestversionen und Updates etc.

Speziell im Fokus stehen vor allem Infrastrukturapplikationen sowie Geschäftsapplikationen mit großer Komplexität, wie SAP-Systeme mit ihren ganzen Transportwegen über unterschiedlichste Infrastruktur- und Applikationsknoten hinweg. - Informationssicherheit: Sie stellt Regelungen für den Umgang mit Daten bereit: Aufnahme, Speicherung, Verarbeitung und Verteilung. Die DSGVO, das ITSiG sowie je nach Branche unterschiedliche DIN/EN-Normen bilden hier die Basis.

- Disaster Recovery und Business Continuity: wenn der Angriff nicht verhindert werden konnte und realer Schaden entstanden ist, kommen die Prozesse der Schadensminimierung und Wiederherstellung ordentlicher Betriebsabläufe zum Tragen. Dazu gehören je nach Art und Schwere des Vorfalls…

- Maßnahmen technischer Natur (z.B. Server- und Daten-Recoveries, Wiederanlauf komplexer Applikationsumgebungen),

- Maßnahmen organisatorischer Natur (Durchlauf von Notfallplänen, aber auch operativ Bereitstellung von Notarbeitsplätzen, außerdem parallel zur Wiederherstellung des Betriebes auch erweiterte Analyse- und Definition weiterer Präventionsmaßnahmen) sowie

- Maßnahmen kommunikativer Natur (Information der vorgegebenen staatlichen Einrichtungen sowie Betroffener Personen bei Datenabfluss oder sonstigen schwerwiegenden Governance- oder DSGVO-Verstößen).

- Nicht zuletzt ist vor allem die Benutzeraufklärung und –sensibilisierung ein zentraler Bestandteil der Umsetzung einer Cyber Security-Strategie: eine Fußspitze hinter der Grenze technisch und organisatorisch sinnvoller oder machbarer Sicherheitskonzepte stehen Menschen als größtes und in Teilen unkalkulierbares Risiko. Diese in Form von Information, Transparenz und Schulungen in den Gesamtprozess der Cyber Security mit einzubinden, dürfen Unternehmen niemals vergessen.

Die wichtige Rolle externer Beratung

Cybersecurity ist ein Feld, das sich permanent auf dem Prüfstand der Tagesaktualität beweisen muss. In diesem hochsensiblen Themenumfeld hat es sich bewährt externe Unterstützung in Anspruch zu nehmen. Spezialisten wie die aus dem Hause Firnkorn und Stortz beraten Unternehmen in Sachen Cybersecurity im Kontext der Unternehmensarchitektur und mit Blick auf Prozesse, Tool und Schnittstellen: ganzheitlich und im SAP-Umfeld im Besonderen. Als Berater und Experten in Cybersicherheit gewähren sie eine umfassende Unterstützung und maßgeschneiderte Beratung nach den Bedürfnissen Ihres Unternehmens, um eine optimale Cyber Security Lösung zu entwickeln..

Lesen Sie außerdem mehr zu verwandten Themen

Ihr Ansprechpartner bei Firnkorn & Stortz zum Thema Cybersecurity