Informationssicherheit und IT-Sicherheit

Relevanz der Informationssicherheit

Warum ist Informationssicherheit wichtig? Ob in der Wirtschaft oder im öffentlichen Bereich – nie waren Organisationen mehr darauf bedacht Informationen zu sammeln, zu verwalten, zu verwerten, zu interpretieren, zu veröffentlichen. Und nie waren Organisationen mehr dazu bereit Entscheidungen rein faktenbasiert zu treffen, andere Entscheidungskriterien und Werte der Informationsbasis unterzuordnen.

Informationshoheit bedeutet Macht. Die Informationssicherheit sorgt für eine stabile und korrekte Machtbasis. Falsche Informationen hingegen – fehlerhaft erhoben, falsch interpretiert, böswillig untergeschoben bekommen oder in der Öffentlichkeit gestreut – können für betroffene Organisationen in kürzester Zeit zum realen oder PR-Disaster führen.

Wo das Informationsmanagement die Grundlage für gute Entscheidungen legen möchte, soll die Disziplin der Informationssicherheit Fehlentscheidungen aufgrund falscher oder nicht ausreichender Informationslage reduzieren. Denn noch nie haben sich Menge, Aktualität und vor allem die Korrektheit verfügbarer Informationen so auf seriöses strategisches und operatives Handeln ausgewirkt wie heute – das Sondergebiet „fake news“ außen vor gelassen.

Definition und Grundwerte der Informationssicherheit

Informationssicherheit hat an sich eine generelle Definition: der eigenen Organisation die vollständige, korrekte Informationsbasis zeitgerecht verfügbar zu machen und frei von falschen/fehlerhaften Informationen zu halten. In der operativen Praxis gibt es aber häufig angepasste Umsetzungen: In vielen Organisationen wird Informationssicherheit individuell interpretiert und mit spezifischen Schwerpunkten aufgeladen. Besonders häufig vermischt er sich gedanklich mit den eigentlichen Teildisziplinen IT-Sicherheit oder Cyber Security, oder wird mit diesen vollständig gleichgesetzt.

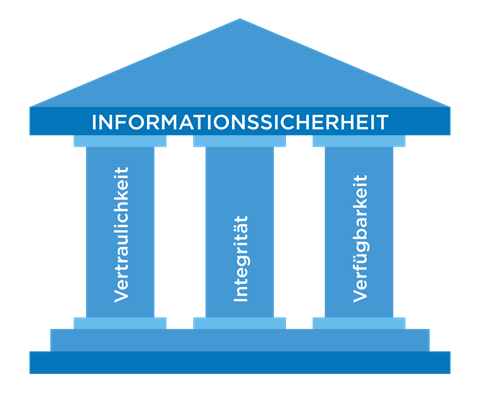

In erster Linie geht es bei der Informationssicherheit jedoch darum, für ALLE Arten von Daten und Informationen die Schutzziele bzw. Schutzklassen Vertraulichkeit, Integrität und Verfügbarkeit sicherzustellen (s. unten).

Sie beschreibt dabei sowohl einen Zustand wie auch die Prozesse, mit denen schützenswerte Daten vor unbefugten Zugriffen und Veränderungen gesichert werden. Hierzu definiert das Prozessmodell der Informationssicherheit organisationsspezifisch,

- in welcher Art außerhalb wie auch innerhalb einer Organisation existierende oder entstehende Bedrohungen bewertet werden

- wie konkrete existierende und zukünftige Angriffspunkte identifiziert und geschützt werden, und

- wie die eigene Organisation bei Angriffen – erfolglose und erfolgreiche – reagiert.

Der Zustand der Informationssicherheit ist dann erreicht, wenn die Gefahrenlage so weit gesichert und regelmäßig überprüft ist, dass Angriffsziele und -wege bekannt und überwacht sind, auf Angriffe angemessen reagiert, und letztendlich das Risiko eines Vorfalls in Verbindung mit den genannten Schutzzielen insgesamt als tragbar bewertet wird.

Informationssicherheit - eine Abgrenzung

Generell ist Informationssicherheit ein übergeordneter Begriff, der unterschiedlichste (Teil-) Disziplinen – heute vor allem der IT – zusammenfasst. Zu diesen gehören IT-Sicherheit (in beiden Ausprägungen IT Safety und IT Security), Cybersecurity, IT-Governance.

Im engeren Sinn unterscheidet sich Informationssicherheit inhaltlich von den obigen Disziplinen, hat aber viele Schnittstellen und auch Überschneidungen zu diesen, bzw. eine Disziplin beeinflusst intensiv die jeweils anderen.

Es gibt jedoch unterschiedliche Schwerpunkte, die eine jeweils gesonderte Betrachtung rechtfertigen: Während IT-Sicherheit und Cybersecurity eher die IT-technischen Systeme und Netzwerke im Blick haben, liegt der Fokus der Informationssicherheit generell auf Inhalten – also Informationen – und den Umgang mit diesen.

Sicher, ein Großteil relevanter Informationen liegt heute digital vor. Sie werden gespeichert, transportiert und verarbeitet. Jedoch gibt es auch viele Informationsarten, die aus den oben genannten Disziplinen herausfallen:

Informationen, die ausschließlich oder zusätzlich auf klassischen Speichermedien verfügbar sind, in expliziter Form z.B. auf allen Arten von Papier oder z.B. Tafeln und Whiteboards, oder implizit in den Köpfen der Mitarbeiter, ausgetauscht in direkten Gesprächen bei Meetings, in der Kaffeeküche oder mit dem/der PartnerIn zu Hause. Neben digitalisierten Daten und Informationen sind auch all diese Bestandteil der Informationssicherheit.

Unabhängig der Natur der Informationen: wenn sie ungewollt abfließen, verfälscht werden oder plötzlich nicht mehr verfügbar und verarbeitbar sind, hat das für Unternehmen mindestens ärgerliche, oftmals gar kritische Auswirkungen. Aus diesem Grund lohnt es sich für jedes Unternehmen, sich seriös Gedanken um Informationssicherheit zu machen. Und zwar auch jenseits gängiger DIN-, ISO- und BSI-Vorgaben.

Letztendlich bewegt sich Informationssicherheit in etwa auf der Höhe der Corporate Governance und teilt sich einige Leitbilder und Ziele mit dieser, wobei sich die Blickwinkel auf diese unterscheiden.

Das oberste Ziel der Informationssicherheit: Verlässlichkeit

Die verlässliche Verfügbarkeit korrekter Informationen für berechtigte Personen: das ist am Ende der zentrale Punkt der Informationssicherheit. Das ist auch und vor allem eine Sache der Prozesse rund um Informationen: Wie und wo entstehen Informationen, wie und wo werden sie abgelegt, verarbeitet, geteilt, gelöscht? Wie wird sichergestellt, dass ausschließlich gewollte und fehlerfreie Veränderungen stattfinden, sich diese im Rahmen der Gesetze bewegen, und auch der Abfluss von Informationen vermieden wird? Anderseits sollen Informationen aber bedarfsgerecht und korrekt zur Verfügung stehen.

Schutzziele der Informationssicherheit

Um also Verlässlichkeit zu gewährleisten, haben sich abgeleitete Schutzziele der Informationssicherheit vorrangig in drei fachlichen Dimensionen etabliert:

- Vertraulichkeit: Daten und Informationen sollen nur für Personen zugänglich und veränderbar sein, die ein berechtigtes Interesse an diesen haben, um ihre unternehmensinterne Aufgabe optimal auszuführen.

Somit reduziert sich z.B. auch das Risiko des Datenabflusses durch persönlich bekannte Informationen. - Integrität: Daten und Informationen müssen vollständig sein, Datenherkunft und Datenänderungen sollen nachvollziehbar gekennzeichnet sein.

- Verfügbarkeit: Daten und Informationen sollen situations- und zeitgerecht verfügbar sein. Dies umfasst neben generellen Zugriffsmöglichkeiten und geeigneten Berechtigungskonzepten auch die Disastervorsorge mit definierten Wiederherstellzeiten nach physikalischen (lokale oder großflächige Systemausfälle) oder logischen Vorfällen (fehlerhafte Datenveränderungen, -löschungen).

Ebenso dürfen bei der Verfügbarkeitsplanung die Personen nicht vergessen werden, die den Umgang mit diesen Daten überhaupt erst ermöglichen.

Abbildung 1: Grundwerte der Informationssicherheit

Quelle: https://www.shd-online.de/leistungsprofil/it-security/ oder https://conjamo.de/beratung/it-security-und-informationssicherheit/

Abbildung 2: Säulen der Informationssicherheit

Quelle: https://www.fabasoft.com/de/news/blog/sicher-die-cloud-wie-das-geht

Gerade im Zusammenhang mit den hochkomplexen Datenstrukturen und Berechtigungskonzepten in SAP Umgebungen, die in vielen Wirtschaftsunternehmen eine kritische Rolle spielen, sind diese drei Dimensionen von zentraler Bedeutung: in vielen Unternehmen gelten SAP-Systeme als die führenden Systeme für die nachhaltige Speicherung, Verarbeitung und Verteilung von Daten und Informationen.

Aufbau der Informationssicherheit

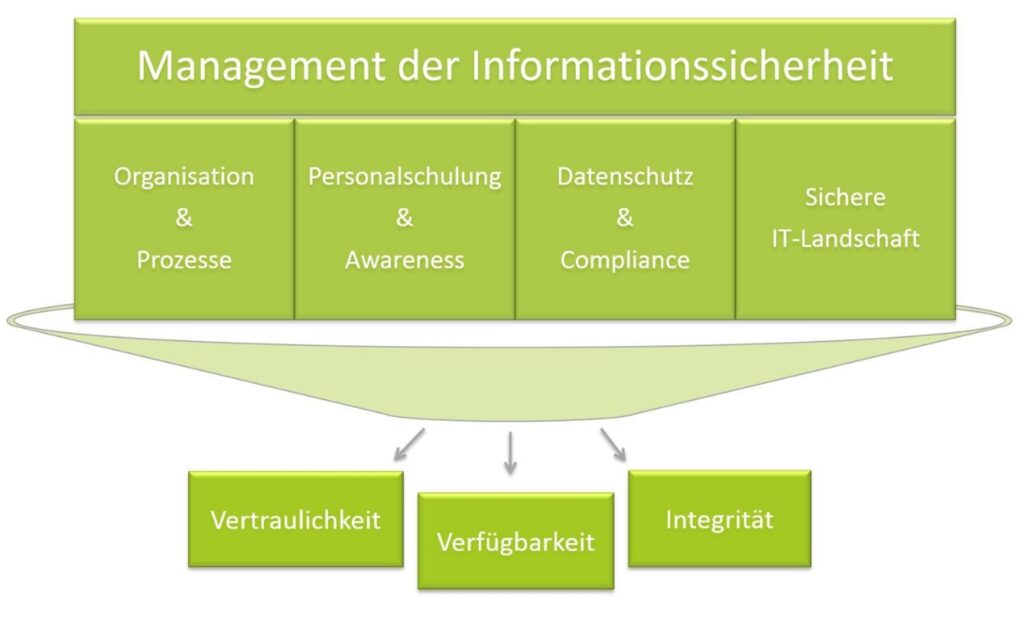

Informationssicherheit umfasst einen ganzen Komplex generellen Strukturen und konkreten Maßnahmen, häufig bezeichnet als Informationssicherheitsmanagementsystem (ISMS).

Unabhängig davon, ob ein solches freiwillig oder klar vorgeschrieben nach den Maßgaben der weiter unten genannten Standards aufgebaut wird oder rein individuellen Ansätzen folgt, bestimmte Bestandteile sollten bzw. müssen vorhanden sein:

- Klar benannte Informationssicherheitsbeauftragte (ISB)

- Verbindliche und transparente Ziele

- Klar formulierte Richtlinien

- Mitarbeiterqualifikation für alle Mitarbeiter entsprechend ihrer Rolle

- Regelmäßige Prüfungs- und Anpassungsprozesse

- Kontinuierliche Verbesserung

- Spezifische Maßnahmen bei konkreten Vorfällen, aber auch generelle Maßnahmen bei bislang unbekannten Gefahren.

Speziell für den letzten Punkt (Maßnahmen) und nicht erst seit dem öffentlichkeitwirksamen Inkrafttreten der DSGVO gibt es im Experten-Sprachgebrauch einige zentrale Elemente wie die Technischen und Organisatorischen Maßnahmen – kurz: TOMs. Genau in diesen findet eine der Überschneidungen mit anderen Disziplinen statt, denn in den TOMs finden sich auch Auflistungen und Maßnahmen in und für technische Systeme.

Gerade an den TOMs lässt sich der Reifegrad der Informationssicherheit erkennen, ebenso wie an der Intensität des Austausches mit den anderen relevanten Organisations- bzw. Prozesseinheiten.

Datenschutz und Informationssicherheit

Vorgaben zur Informationssicherheit sind vor allem im Bereich des Risikomanagements zu finden. Sie stammen – neben unternehmensspezifischen Zielsetzungen – aus vielen nationalen und internationalen Normen und Gesetzen.

Der IT-Grundschutz des BSI und das Bundesdatenschutzgesetz haben lange Zeit beinahe alleinstehend generelle Kriterien für den Informationsschutz definiert. Mit dem IT Sicherheitsgesetz ITSiG, der KRITIS-Verordnung und natürlich der europäischen Datenschutzgrundverordnung (DSGVO) ist in den vergangenen Jahren viel Bewegung und Veränderung gekommen – gerade letztere verspricht quasi als zusätzliche Motivation bei Nichtbeachtung auch empfindliche Strafen.

Weitere spezifischere Ansatzpunkte zur Informationssicherheit finden sich vor allem in der ISO/IEC-27000-Reihe. Ebenso spielen internationale Bestimmungen wie die des Sarbanes-Oxley Act (SOX) aus 2002 eine gewichtige Rolle. Und gerade im Hinblick auf die Industrie 4.0 gewinnt auch die IEC 62443 vor allem für Industrieunternehmen an Bedeutung.

Umsetzung der Informationssicherheit

Maßnahmen

Neben rein organisatorischen Maßnahmen zur Umsetzung der Informationssicherheit wie

- definierten und vor allem dokumentierten Prozessen zum Informationsmanagement

- zusammen mit deren dauerhafte Nachhaltung im operativen Alltag sowie der öffentlichkeitswirksamen Beurkundung in Form von Audits und Zertifizierungen sowie

- regelmäßiger Mitarbeiterschulungen zur Sensibilisierung aller Beteiligten für den Umgang mit Daten und Informationen,

bieten sich viele technische Maßnahmen an. Im Hinblick auf die bereits genannten Dimensionen bzw. Schutzziele der Informationssicherheit sind dies üblicherweise:

- Vertraulichkeit: ein spezifisches Berechtigungsmanagement, physikalische (Zutrittskontrollsysteme etc.) und IT Maßnahmen (Benutzerprofilierung in der IT-Infrastruktur und in den Anwendungen)

- Integrität: (IT-) Governance-Strukturen, Architekturmanagement, IT-Bebauungspläne etc., um ein funktionsfähiges Zusammenspiel aller Bereiche und Komponenten zu unterstützen.

- Verfügbarkeit: Risikoanalysen, Verfügbarkeits- und Disaster-Recovery-Maßnahmen, die alle relevanten Risiken abdecken.

Abbildung 3: Management der Informationssicherheit

Quelle: https://www.it-daily.net/images/Bilder-ITS/Onlineartikel_ISO27001_2013_Bild1.jpg

Allein mit Blick auf mehr oder weniger komplexe SAP-Umgebungen lassen sich in den drei oben genannten Schutzzielen Unmengen an Möglichkeiten durchspielen und in nahezu beliebiger Komplexität umsetzen: So bietet der SAP Standard zwar generell alles notwendige an softwaretechnischen Möglichkeiten. Im Sinne (nicht nur) der Informationssicherheit gibt es aber eine ganze Reihe Drittanbieter-Lösungen. Unter den Gesichtspunkten vorhandener Skillsets und des täglichen operativen Aufwandes, ermöglichen solche Erweiterungen Gelegenheits-, Standard- und Power-Usern mit geringem Einmaleinsatz die Arbeit dauerhaft zu erleichtern.

Informationssicherheit und Beratung in KMU

Gerade für mittelständische Unternehmen bietet es sich ob der zunehmenden Komplexität und des immer weiter voranschreitenden technischen Fortschritts an, entsprechende erfahrene externe Experten mit einzubeziehen. Diese betrachten die Risiken und Maßnahmen unternehmensspezifisch und unter Best-Practices-Aspekten. Informationssicherheit und verwandte Disziplinen lassen sich ansonsten schnell in ein denkbar ungeeignetes Aufwand-Nutzen-Verhältnis bringen.

Die Berater aus dem Hause Firnkorn und Stortz haben in der Vergangenheit als kompetente Berater dabei bereits zug-fach gezeigt, welche Schwachstellen sich im Umfeld der Informationssicherheit in einem Unternehmen auftun. Ebenfalls Teil der Beratung und Unterstützung zur Informationssicherheit sind dabei konkrete Handlungsempfehlungen, wie mit diesen Lücken und Gesamtkontext des Unternehmens verfahren werden kann bzw. sollte.

Lesen Sie außerdem mehr zu verwandten Themen

Ihr Ansprechpartner bei Firnkorn & Stortz zum Thema Informationssicherheit